In einer Welt, in der die Bedrohungen für die industrielle Cyber-Sicherheit immer raffinierter werden, ist es von entscheidender Bedeutung, dass Hersteller und Integratoren in der Lage sind, die Sicherheit kritischer Infrastrukturen und industrieller Steuerungssysteme zu gewährleisten. Die Normenreihe IEC 62443 bietet ein umfassendes Rahmenwerk für die Absicherung Industrieller Automatisierungs- und Steuerungssysteme (IACS).

Im Folgenden werden die wesentlichen Konzepte und Inhalte der einzelnen Teile der Normenreihe IEC 62443 vorgestellt, wobei ein besonderer Fokus auf die Aspekte gelegt wird, die für Hersteller und Integratoren von entscheidender Bedeutung sind.

Inhalt

ToggleAufbau der IEC 62443

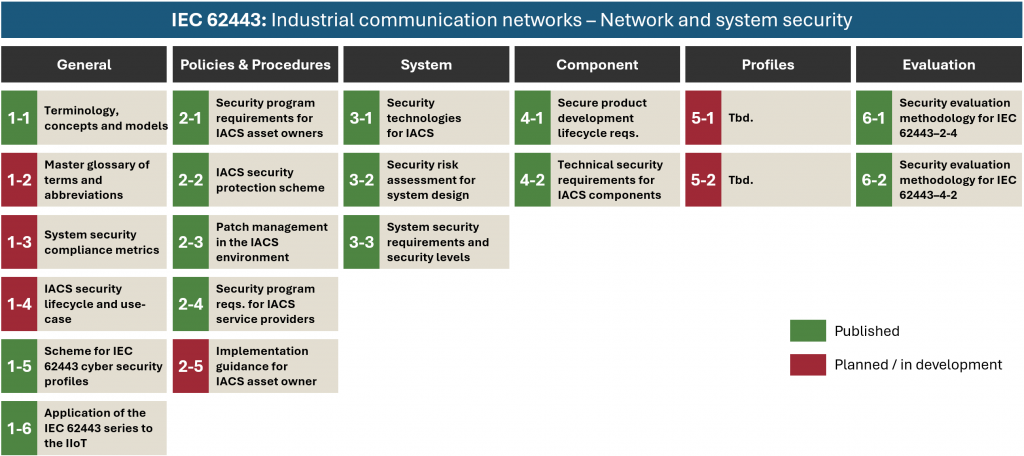

Das folgende Bild zeigt den Aufbau und die Struktur der IEC 62443-Norm für die Sicherheit industrieller Kommunikationsnetzwerke.

Die Norm ist in sechs Hauptkategorien unterteilt:

- General, Concepts and Models (Allgemeines, Konzepte und Modelle)

- Policies & Procedures (Richtlinien & Verfahren)

- System Requirements (Anforderungen auf Systemebene)

- Component Requirements (Anforderungen auf Komponentenebene)

- Profiles (Profile)

- Evaluation (Bewertung)

Jede Kategorie enthält mehrere Unterpunkte, die verschiedene Aspekte der Netzwerk- und Systemsicherheit abdecken.

Die Normenreihe deckt damit ein breites Spektrum von Themen ab, von der Terminologie über Risikobewertung bis hin zu technischen Sicherheitsanforderungen, und bietet einen umfassenden Rahmen für die Sicherheit Industrieller Automatisierungs- und Steuerungssysteme.

Die im Bild rot markierten Elemente bilden das Fundament der aktuellen Norm. Sie decken wesentliche Bereiche ab, von grundlegenden Konzepten und Terminologien bis hin zu spezifischen technischen Anforderungen und Bewertungsmethoden. Diese veröffentlichten Normen bieten Unternehmen und Organisationen konkrete Leitlinien und Anforderungen für die Implementierung und Aufrechterhaltung sicherer Industrieller Automatisierungs- und Steuerungssysteme.

Die Elemente, im Bild orange gekennzeichnet, repräsentieren die zukünftigen Erweiterungen und Anpassungen der Norm. Sie zeigen, wie die IEC 62443 weiterentwickelt wird, um neue Technologien, Bedrohungen und Best Practices im Bereich der Industriellen Automatisierungs- und Steuerungssysteme zu berücksichtigen.

Bestehende / veröffentlichte Normen und Standards

Die IEC 62443 umfasst bereits eine Reihe etablierter und veröffentlichter Normen, die einen robusten Rahmen für die Sicherheit industrieller Kommunikationsnetzwerke bieten.

| Norm | Titel | Beschreibung |

|---|---|---|

| IEC TS 62443-1-1 (Edition 1, 2009) | Industrial communication networks – Network and system security – Part 1-1: Terminology, concepts and models | Die technische Spezifikation definiert die grundlegenden Konzepte, Begriffe und Modelle der gesamten IEC‑62443‑Reihe. Sie schafft ein gemeinsames Verständnis von zentralen Themen wie den fundamentale Sicherheitsanforderungen, Zonenmodelle, Rollen und Prinzipien der industriellen Cybersicherheit in Industriellen Automatisierungs- und Steuerungssystemen (IACS). Als Fundament, auf dem alle weiteren Teile der Norm aufbauen, bietet sie allen, die industrielles Equipment entwickeln, integrieren oder betreiben, einen verlässlichen Bezugsrahmen für sämtliche Sicherheitsanforderungen. |

| IEC TS 62443-1-5 (Edition 1, 2023) | Security for industrial automation and control systems – Part 1-5: Scheme for IEC 62443 security profiles | Die technische Spezifikation legt ein Schema zur Erstellung von Cybersecurity-Profilen innerhalb der IEC-62443-Reihe fest. Diese Profile definieren spezifische Cybersicherheitsanforderungen, die auf verschiedene Branchen oder Anwendungsgebiete zugeschnitten sind. Sie erleichtern die Nutzung standardisierter Terminologie und gewährleisten eine konsistente Auslegung von Cybersicherheitsmaßnahmen über verschiedene Industrien hinweg. |

| IEC PAS 62443-1-6 (Edition 1, 2025) | Security for industrial automation and control systems – Part 1-6: Application of the 62443 series to the Industrial Internet of Things (IIoT) | Die Spezifikation erläutert, wie die IEC‑62443‑Reihe auf IIoT Systeme angewendet werden kann. Sie adressiert die Herausforderungen des IIoT – etwa zusätzliche Kommunikationskanäle, neue Funktionsaufteilungen und wachsende Cyberrisiken – und bietet praktische Orientierung dazu, welche Normteile für IIoT Szenarien relevant sind und wie sich die passenden Anforderungen ableiten lassen. Wesentliches Ziel ist es, Asset Owner und Service Provider dabei zu unterstützen, IIoT Lösungen sicher gemäß IEC 62443 umzusetzen oder entsprechende Sicherheitsanforderungen auch gegenüber Herstellern zu definieren. |

| IEC 62443-2-1 (Edition 2, 2024) | Security for industrial automation and control systems – Part 2-1: Security program requirements for IACS asset owners | Die Norm beschreibt, welche Anforderungen ein Betreiber von IACS in seinem Cyber-Sicherheitsprogramm (Cyber Security Manangement System) erfüllen muss. Sie legt fest, welche Richtlinien, Prozesse und organisatorischen Maßnahmen ein Asset Owner einführen sollte, um den sicheren Betrieb Industrieller Automatisierungs‑ und Steuerungssysteme sicherzustellen. |

| IEC PAS 62443-2-2 (Edition 1, 2025) | Security for industrial automation and control systems – Part 2-2: IACS security protection scheme | Die Spezifikation beschreibt, wie ein Security Protection Scheme (SPS) konzipiert, überprüft, umgesetzt und fortlaufend gepflegt wird. Ein SPS bündelt technische, physische und organisatorische Schutzmaßnahmen um Cyberrisiken während des Betriebs von IACS gezielt zu steuern. Sie unterstützt Asset Owner dabei, wirksame Verfahren und Mechanismen zu etablieren, um die Sicherheit ihrer IACS im täglichen Betrieb dauerhaft zu gewährleisten. |

| IEC TR 62443-2-3 (Edition 1, 2015) | Security for industrial automation and control systems – Part 2-3: Patch management in the IACS environment | Der technische Report legt fest, wie Patch‑Management in Industriellen Automatisierungs‑ und Steuerungssystemen sicher und kontrolliert ablaufen soll, damit Updates Risiken senken, ohne den Betrieb zu stören. Anwenden sollten ihn Betreiber (Asset Owner), Systemintegratoren, Wartungsdienstleister und Hersteller, die Patches bereitstellen oder einspielen. |

| IEC 62443-2-4 (Edition 2, 2023) | Security for industrial automation and control systems – Part 2-4: Security program requirements for IACS service providers | Die Norm legt umfassende Anforderungen an die sicherheitsbezogenen Prozesse fest, die IACS-Dienstleister den Anlagenbetreibern während der Integration und Wartung einer Automatisierungslösung anbieten können. |

| IEC TR 62443-3-1 (Edition 1, 2009) | Industrial communication networks – Network and system security – Part 3-1: Security technologies for industrial automation and control systems | Der technische Report bietet eine aktuelle Bewertung verschiedener Cybersecurity-Tools, Maßnahmen und Technologien für Industrielle Automatisierungs- und Steuerungssysteme. |

| IEC 62443-3-2 (Edition 1, 2020) | Security for industrial automation and control systems – Part 3-2: Security risk assessment for system design | Die Norm legt die Methodik für Systemdesign und Risikobewertung für IACS als SUC (System unter Betrachtung) fest. Sie hilft dabei, Sicherheitszonen und Kommunikationspfade zu definieren und passende Schutzmaßnahmen auszuwählen. |

| IEC 62443-3-3 (Edition 1, 2013) | Industrial communication networks – Network and system security – Part 3-3: System security requirements and security levels | Die Norm definiert technische Sicherheitsanforderungen, basierend auf den fundamentalen Sicherheitsanforderungen, für Industrielle Automatisierungs- und Steuerungssysteme. |

| IEC 62443-4-1 (Edition 1, 2018) | Security for industrial automation and control systems – Part 4-1: Secure product development lifecycle requirements | Die Norm definiert die Prozessanforderungen für die sichere Entwicklung von Produkten, die in Industriellen Automatisierungs- und Steuerungssystemen verwendet werden. Weitere Informationen zu dieser Norm bietet unser Beitrag “Cybersicherheit von Anfang an: Die IEC 62443-4-1 erklärt”. |

| IEC 62443-4-2 (Edition 1, 2019) | Security for industrial automation and control systems – Part 4-2: Technical security requirements for IACS components | Die Norm definiert die technischen Sicherheitsanforderungen, basierend auf den fundamentalen Sicherheitsanforderungen, für Produkte, die in Industriellen Automatisierungs- und Steuerungssystemen eingesetzt werden. |

| IEC TS 62443-6-1 (Edition 1, 2024) | Security for industrial automation and control systems – Part 6-1: Security evaluation methodology for IEC 62443-2-4 | Die technische Spezifikation definiert die Bewertungsmethodik zur Unterstützung der wiederholbaren und reproduzierbaren Bewertungsergebnisse gegen die Anforderungen der IEC 62443-2-4. Sie liefert eine einheitliche Methode für Sicherheits‑ und Konformitätsbewertungen und ist relevant für Betreiber, Service Provider, Hersteller und unabhängige Prüforganisationen. |

| IEC TS 62443-6-2 (Edition 1, 2025) | Security for industrial automation and control systems – Part 6-2: Security evaluation methodology for IEC 62443-4-2 |

Die technische Spezifikation beschreibt wie IACS Komponenten nach IEC 62443-4-2 einheitlich und reproduzierbar sicherheitsbewertet werden. Nutzen sollten sie Hersteller, Service Provider, Betreiber und Prüf- bzw. Zertifizierungsstellen. Sie beschreibt die Evaluationsmethodik und setzt voraus, dass die zu prüfende Komponente bereits gemäß IEC 62443-4-1 im Secure Development Lifecycle entwickelt wurde. |

Normen und Standards im Entwurf oder der Überarbeitung

Die IEC 62443 befindet sich in einem kontinuierlichen Entwicklungs- und Verbesserungsprozess, um mit den sich ständig wandelnden Anforderungen der industriellen Cybersicherheit Schritt zu halten. Im Folgenden betrachten wir die Teile der Norm, die derzeit in Bearbeitung oder Planung sind.

| Norm | Titel | Beschreibung |

|---|---|---|

| IEC 62443-5-x (neu) | Profiles for IEC 62443 | IEC 62443-5-x bezieht sich auf spezifische Unterabschnitte der IEC 62443-5-x Serie, die die von IEC 62443-1-5 definierten Cybersecurity-Profile integrieren. Diese Unterabschnitte beschreiben detaillierte Cybersicherheitsanforderungen, die für bestimmte Industriezweige oder Anwendungsbereiche relevant sind. Sie bieten einen strukturierten Ansatz zur Implementierung von Cybersicherheitsmaßnahmen, basierend auf den standardisierten Profilen gemäß IEC 62443-1-5. |

Wesentliche Konzepte der IEC 62443

Die IEC 62443 basiert auf einer Reihe fundamentaler Konzepte, die das Rückgrat für die Sicherheit Industrieller Automatisierungs- und Steuerungssysteme (IACS) bilden. Diese Konzepte durchziehen alle Teile der Norm und bieten einen ganzheitlichen Ansatz zur Bewältigung von Cybersicherheitsherausforderungen in industriellen Umgebungen. Sie umfassen Aspekte wie Risikomanagement, Defense in Depth, Zones und Conduits, sowie den Lebenszyklus-Ansatz für Sicherheit.

Durch das Verständnis und die Anwendung dieser Kernkonzepte können Organisationen eine robuste Sicherheitsarchitektur entwickeln, die sowohl aktuelle als auch zukünftige Bedrohungen effektiv adressiert. In diesem Abschnitt untersuchen wir diese wesentlichen Konzepte näher und erläutern ihre Bedeutung für die praktische Umsetzung der IEC 62443.

Unterteilung in Rollen

In der Industrieautomatisierung und Leittechnik nach IEC 62443 spielen verschiedene Rollen eine zentrale Rolle für den sicheren und effizienten Betrieb der Systeme. Zu diesen Rollen gehören der Anlagenbetreiber, der Instandhalter, der Integrationsdienstleister und der Produktlieferant, deren Verantwortlichkeiten klar definiert werden können. Jede dieser Rollen trägt auf ihre Weise dazu bei, dass die Systeme nicht nur den aktuellen technischen Anforderungen entsprechen, sondern auch zukunftssicher und störungsresistent sind.

In der Praxis ist oft unklar, welche Anforderungen der IEC 62443 für welche Rolle tatsächlich gelten – insbesondere bei Herstellern mit mehreren Rollen (z. B. Produktlieferant und Integrator). Wenn Sie diese Abgrenzung für Ihr Unternehmen klären möchten, kann ein kurzes Einordnungsgespräch sinnvoll sein.

Abdeckung des gesamten Lebenszyklus

Die IEC 62443 berücksichtigt den gesamten Lebenszyklus eines industriellen Automatisierungssystems (IACS), von der Entwicklung über die Integration bis zum Betrieb.

Dieser umfassende Ansatz stellt sicher, dass Cybersicherheitsaspekte in allen Phasen des IACS-Lebenszyklus berücksichtigt werden, von der Produktentwicklung über die Systemintegration bis hin zum langfristigen Betrieb und der Wartung.

Defense in Depth

Das “Defense in Depth”-Konzept spielt eine Schlüsselrolle in der Normenreihe IEC 62443, indem es einen umfassenden Schutz industrieller Steuerungssysteme gegen verschiedene Bedrohungen fördert. Dieser Ansatz erkennt an, dass es oft nicht ausreichend ist, Sicherheitsziele durch eine einzelne Schutzmaßnahme zu erreichen. Stattdessen wird die gleichzeitige Implementierung mehrerer überlagerter Sicherheitsmaßnahmen empfohlen. Die Norm fordert daher die Einrichtung von Sicherheitsmechanismen auf verschiedenen Ebenen der Architektur des Netzwerks, einschließlich der physischen Sicherheit, der Netzwerksicherheit, der Hostsicherheit und der Anwendungssicherheit, um spezifische Schwachstellen zu adressieren und zusätzlichen Schutz zu bieten, falls eine äußere Schicht durchbrochen wird.

Beispielsweise können Intrusion Detection Systeme eingesetzt werden, um die Durchdringung einer Firewall zu erkennen und weitere Schutzmechanismen zu aktivieren. Für den Fall, dass bestimmte Sicherheitsanforderungen einer Komponente nicht eigenständig erfüllt werden können, fordert die IEC 62443, dass geeignete Kompensationsmaßnahmen in der Komponentendokumentation aufgeführt werden. Damit wird sichergestellt, dass die Sicherheitsanforderungen bei der Integration der Komponente in ein Gesamtsystem erfüllt werden.

Reifegrade und Security-Level

Die IEC 62443 definiert zwei wichtige Konzepte zur Bewertung von Industriellen Automatisierungs- und Steuerungssystemen (IACS): Reifegrade (Maturity Levels) und Sicherheitsstufen (Security Levels).

Reifegrade (Maturity Level) bewerten die Qualität der Prozesse bei Produktherstellern und reichen von ML 1 bis ML 4:

| Stufe | Name | Definition |

| ML 1 | Anfang (initial) | Der Hersteller vollzieht die Produktentwicklung üblicherweise ad-hoc und oft ohne ausreichende Dokumentation. Dies kann die Kontinuität des Projekts und die Wiederholbarkeit des Prozesses beeinträchtigen. |

| ML 2 | Verwaltet (managed) | Der Hersteller ist in der Lage, die Produktentwicklung gemäß dokumentierten Richtlinien zu steuern und nachzuweisen, dass das Personal qualifiziert ist, den Prozess durchzuführen. Allerdings fehlt die Erfahrung, sämtliche schriftlichen Richtlinien in der Produktentwicklung umzusetzen. |

| ML 3 | Definiert (defined) / Eingeführt (practiced) | Die Prozesse des Herstellers sind nachweislich konsistent und innerhalb der Organisation reproduzierbar. Die Prozesse wurden erfolgreich durchgeführt und verifizierbare Nachweise dafür liegen vor. |

| ML 4 | Ständige Verbesserung (improving) | Hersteller nutzen angemessene Metriken (KPIs), um die Effektivität und Leistungsfähigkeit zu kontrollieren und kontinuierliche Verbesserungen nachzuweisen. |

Sicherheitsstufen (Security Levels – SL) bewerten die Widerstandsfähigkeit gegen Bedrohungen und reichen von SL 0 bis SL 4:

| Stufe | Definition |

| SL 0 | Das Security-Level 0 ist implizit festgelegt und bedeutet, dass keine Security-Anforderungen oder -Schutz notwendig sind. |

| SL 1 | Schutz gegen beiläufigen oder zufälligen Verstoß |

| SL 2 | Schutz gegen einen absichtlichen Verstoß mit einfachen Mitteln und geringem Aufwand, allgemeinen Fertigkeiten und geringer Motivation. |

| SL 3 | Schutz gegen einen absichtlichen Verstoß mit hochentwickelten Mitteln und mittlerem Aufwand, IACS-spezifische Fertigkeiten und mittlerer Motivation |

| SL 4 | Schutz gegen einen absichtlichen Verstoß mit hochentwickelten Mitteln und erheblichem Aufwand, IACS-spezifische Fertigkeiten und hoher Motivation |

Reifegradmodelle und Security Levels sind zentrale Konzepte der IEC 62443, werden aber häufig missverstanden oder falsch angewendet. Gerne klären wir unverbindlich, was diese Konzepte für Ihre Organisation und Ihre Produkte konkret bedeuten.

IEC 62443 Zertifizierungen

Die IEC 62443 Zertifizierungen bieten einen strukturierten Ansatz zur Gewährleistung der Cybersicherheit in industriellen Automatisierungssystemen (IACS). Sie umfassen verschiedene Bereiche wie Organisationsprozesse, Systeme und Komponenten. Durch die Zertifizierung können Unternehmen ihre Cybersicherheit verbessern, Risiken minimieren und ihre Reputation stärken.

Es gibt verschiedene Zertifizierungsschemen, darunter Schemen akkreditierte Prüf- und Zertifizierungernehmen wie den TÜVs, ISASecure und das IECEE CB-Scheme. Jedes Schema hat spezifische Fokusgebiete und Anforderungen. Der Zertifizierungsprozess beinhaltet typischerweise Dokumentenprüfungen und Vor-Ort-Audits, gefolgt von regelmäßigen Überwachungen.

Für detaillierte Informationen zu den verschiedenen Zertifizierungsmöglichkeiten und deren Bedeutung lesen Sie unseren ausführlichen Artikel zu IEC 62443 Zertifizierungen.

IEC 62443 Trainings

Um Unternehmen bei der Umsetzung zu unterstützen, gibt es spezielle IEC 62443 Trainings. Diese vermitteln das nötige Wissen zur Implementierung der Norm und zur Absicherung industrieller Steuerungssysteme. Von Grundlagen bis zu fortgeschrittenen Themen decken die Schulungen verschiedene Aspekte ab. Mehr Details zu verfügbaren Trainingsangeboten und deren Inhalten finden Sie in unserem ausführlichen Artikel “Übersicht über IEC 62443 Trainings”.

Häufig gestellte Fragen (FAQ) zur IEC 62443

Die IEC 62443 ist umfangreich und bewusst modular aufgebaut. Wenn Sie einordnen möchten, welche Teile der Norm für Ihr Unternehmen relevant sind und wie sich diese sinnvoll mit regulatorischen Anforderungen (z. B. CRA, RED, Maschinenverordnung) verzahnen lassen, lässt sich das gut in einem unverbindlichen Gespräch klären.